Rilasciata la versione 2.8.0 di pfSense

E' uscita a fine maggio la nuova versione di pfSense, 2.8.0

Questa nuova release, attesa ormai da qualche mese, porta con se parecchie novità e, come sempre, qualche controllo da fare per la compatibilità con sistemi obsoleti e poco performanti, nonchè alcune attenzioni da tenere durante il processo di aggiornamento.

Ecco le principali migliorie e nuove implementazioni:

Sistema operativo aggiornato

pfSense ora si basa su una versione più recente di FreeBSD (15-CURRENT). Ciò garantisce migliori prestazioni, compatibilità con nuovi hardware e un supporto più durevole nel tempo.

Un’interfaccia di backup più semplice

Ora è più facile fare il backup delle impostazioni del sistema grazie a una nuova schermata più chiara e comoda da usare. Puoi anche scaricare direttamente i backup, rinominarli o cambiare la chiave del dispositivo associato

Connessioni Internet più veloci con il nuovo driver

Chi usa connessioni Internet tipo PPPoE, come alcune offerte in fibra o ADSL, potrà notare prestazioni migliori. Questo grazie a un nuovo “motore” che gestisce meglio queste connessioni, utilizzando meno risorse del sistema. Non è attivo di default, ma si può abilitare facilmente.

Nuova tipologia di server DHCP

Il vecchio motore del server DHCP è stato aggiornato. Il nuovo sistema si chiama Kea, ed è più moderno e flessibile, soprattutto per chi utilizza IPv6. Questo cambiamento migliora la registrazione DNS

Compatibilità migliore con reti miste IPv6/IPv4

È stato aggiunto il supporto al NAT64, facilitando l'accesso da IPv6 a IPv4 in ambienti misti. .

Nuove impostazioni predefinite

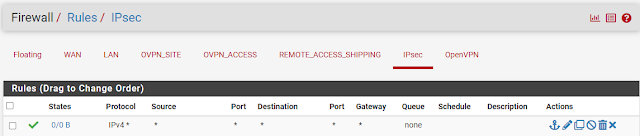

Sono stati aggiunti alcuni nuovi "alias", ovvero scorciatoie per identificare gruppi di indirizzi IP in modo più semplice. Inoltre, alcune impostazioni di default sono state cambiate per rendere il sistema più stabile, soprattutto quando ci sono molte regole di firewall attive.

Prima di aggiornare

Fai un backup completo: Prima di tutto, salva le impostazioni attuali del sistema, così potrai sempre tornare indietro in caso di problemi.

Disinstalla i pacchetti aggiuntivi: Se hai installato estensioni o componenti aggiuntivi, meglio rimuoverli prima. Alcuni potrebbero non essere ancora compatibili con la nuova versione.

Controlla che il tuo hardware sia adatto: Verifica che il tuo dispositivo abbia abbastanza memoria e risorse per supportare la nuova versione.